Cybersecurity ohne Ingenieurwissen? Viel zu riskant.

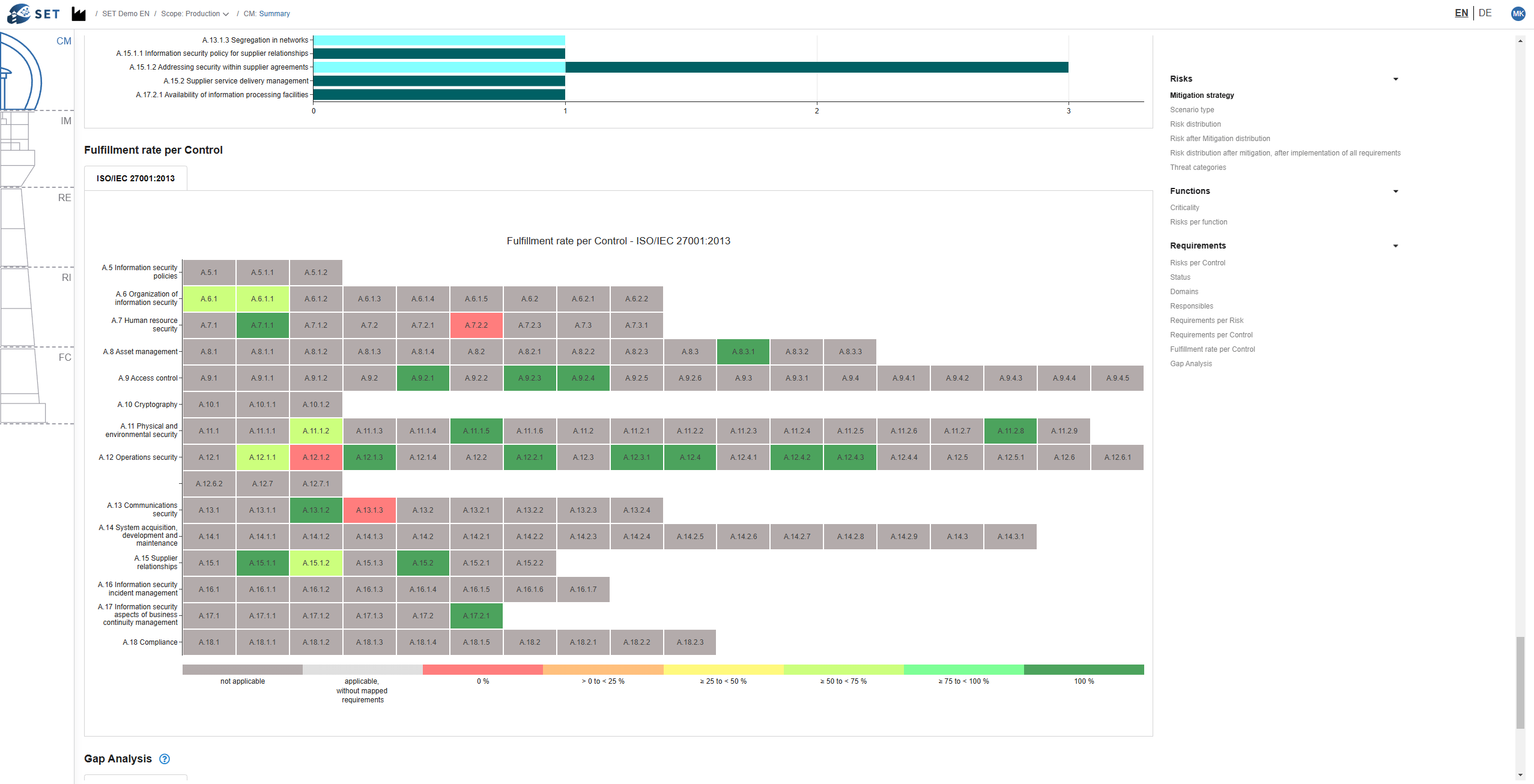

1. Risikoanalysen verlieren sich oft in endlosen technischen Details. Dabei gerät aus dem Blick, worum es eigentlich geht: Sie möchten Ihre Anlagen, Ihre Prozesse und das Geschäft schützen.

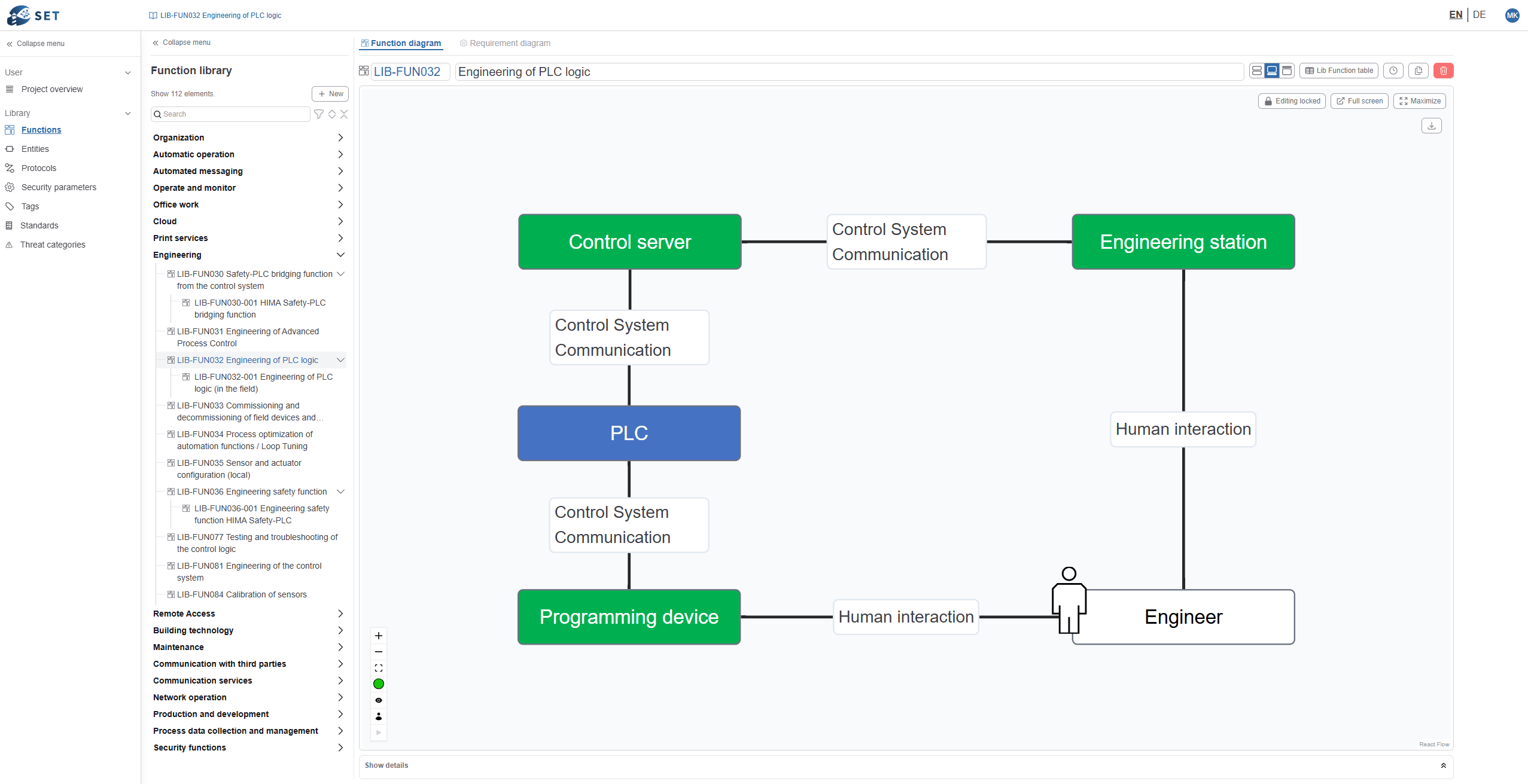

2. Um das große Ganze erfassen zu können, wäre technisches Wissen nötig. Das versteckt sich aber oft in den Köpfen der Ingenieure und ist für Ihr IT-Team unerreichbar.

3. Sie verschwenden jede Menge Zeit und Geld damit, im Blindflug allen möglichen Best Practices nachzujagen – statt gezielt die Maßnahmen anzugehen, die Ihr Cybersecurity-Risiko wirklich senken würden.

Was passiert, wenn sich daran nichts ändert?

Sie riskieren, sich in wirkungslosen Maßnahmen zu verzetteln. Viel Zeit geht ins Land, Ressourcen werden gebunden, und am Ende sind Ihre Anlagen und Prozesse immer noch nicht vor den Gefahren geschützt, die da draußen wirklich drohen.