Risikoanalyse ohne Systematik? Viel zu riskant.

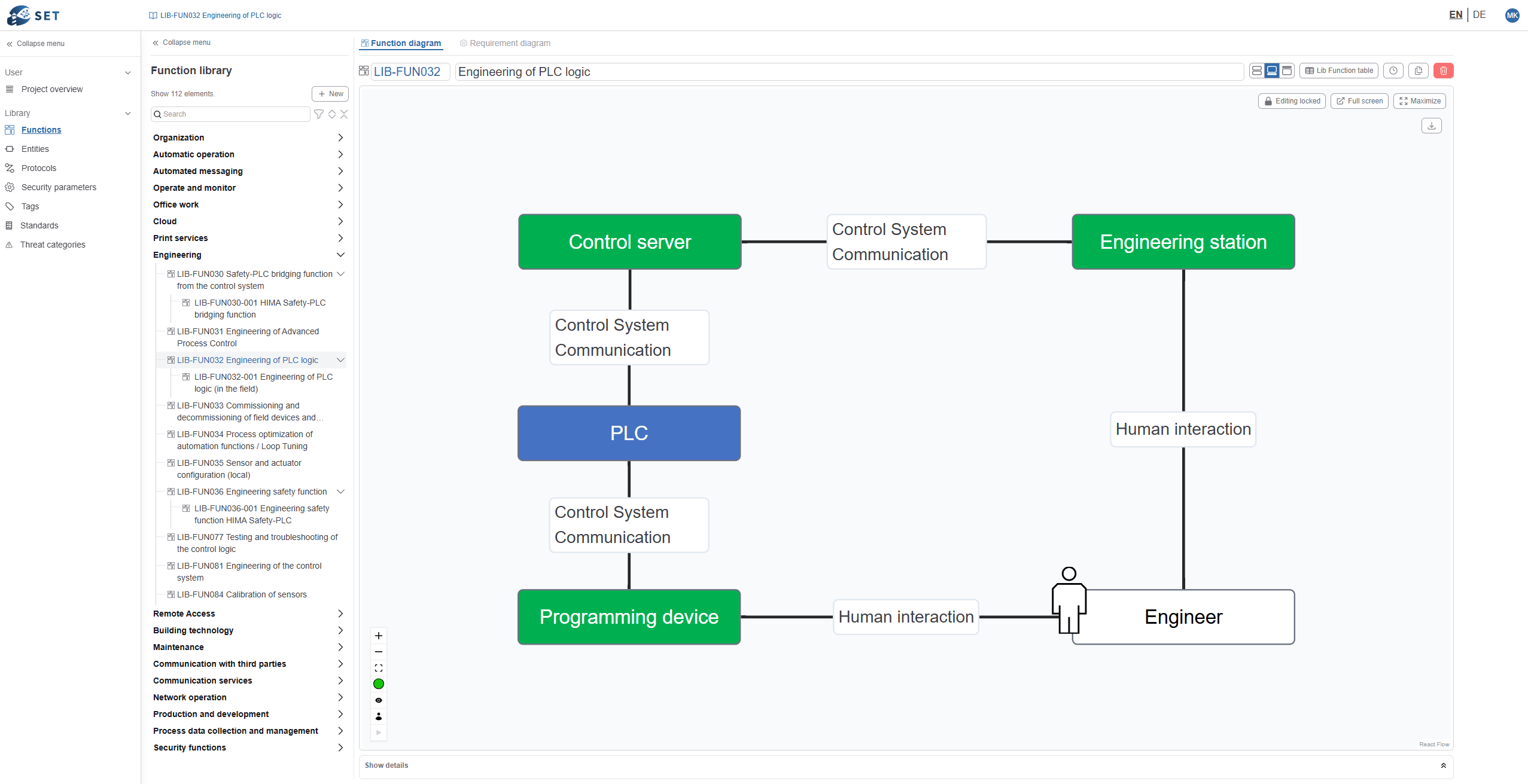

1. Es fehlt ein gemeinsames, systematisches Ausgangsmodell.

Relevante Informationen zu Business, IT und OT sind über viele Abteilungen verteilt.

Ohne ein explizit modelliertes Cyber-System fehlt die belastbare Grundlage für eine strukturierte

Risikoanalyse.

2. Die Risikoanalyse ist ineffizient und ressourcenintensiv.

Systemexperten werden wiederholt eingebunden, Wissen wird manuell abgestimmt, Ergebnisse sind schwer

reproduzierbar.

Es fehlt ein strukturierter Prozess, um Risiken konsistent zu priorisieren und Entscheidungen logisch

herzuleiten.

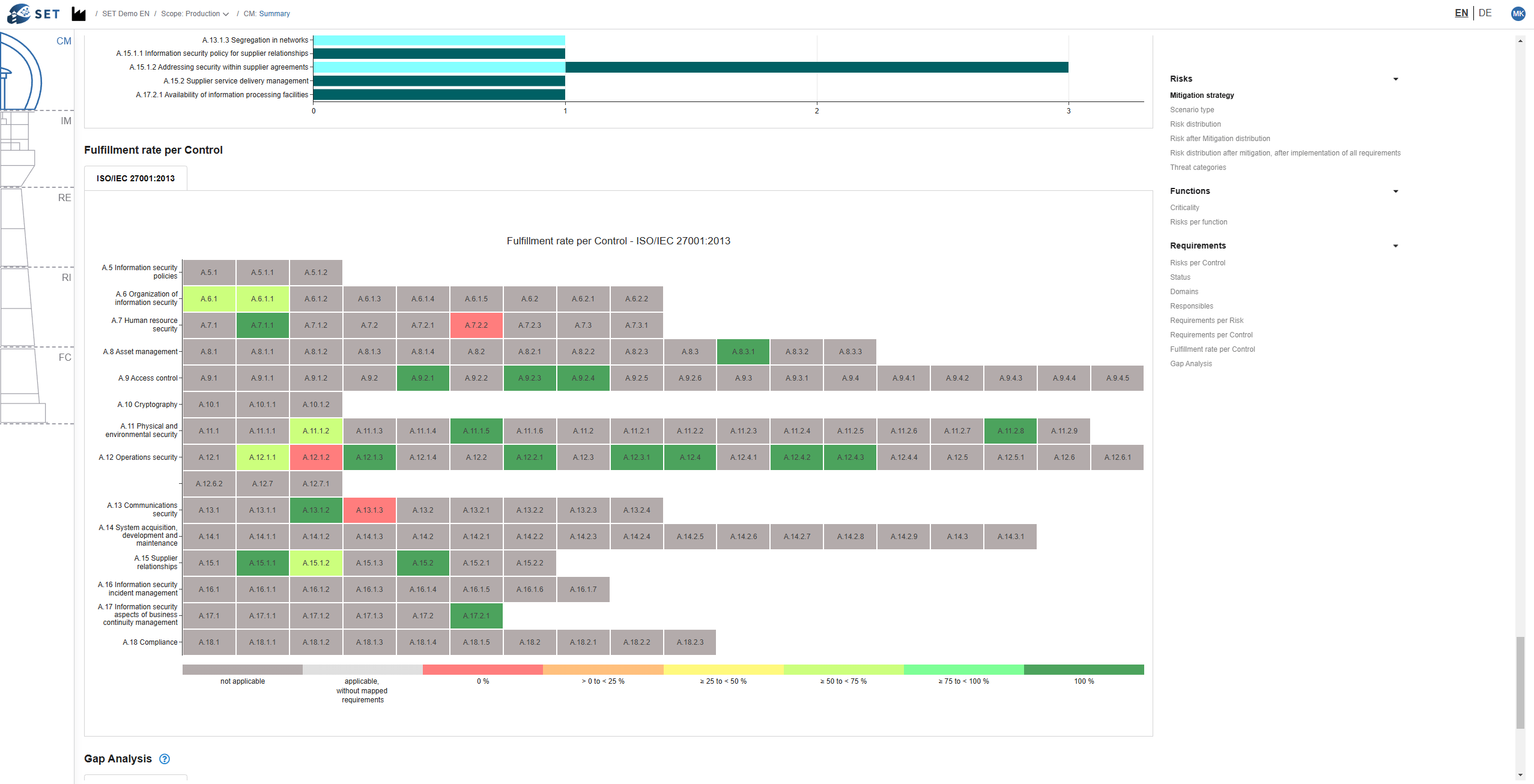

3. Entscheidungen sind nicht sauber begründbar.

Zwischen Risiko, Maßnahme und regulatorischer Anforderung besteht keine durchgängige und nachvollziehbare

Argumentationskette.

Security-Entscheidungen lassen sich gegenüber Kunden, Lieferanten, Management, Behörden, Auditoren,

Zertifizierungsstellen und Konformitätsbewertungsstellen nicht überzeugend belegen.

Die Konsequenzen fehlender Entscheidungslogik in der Cyber-Risikoanalyse

Zeit und Budget werden stark belastet, ohne dass eine überzeugende, prüffähige

Entscheidungslogik entsteht.

Audit-Abweichungen, nicht akzeptierte Berichte und regulatorische Beanstandungen unter NIS-2, KRITIS, CRA

oder weiteren EU-Vorgaben sind die Folge.

CE-Kennzeichnungen verzögern sich oder erlöschen – Bußgelder und persönliche Haftungsrisiken werden real.